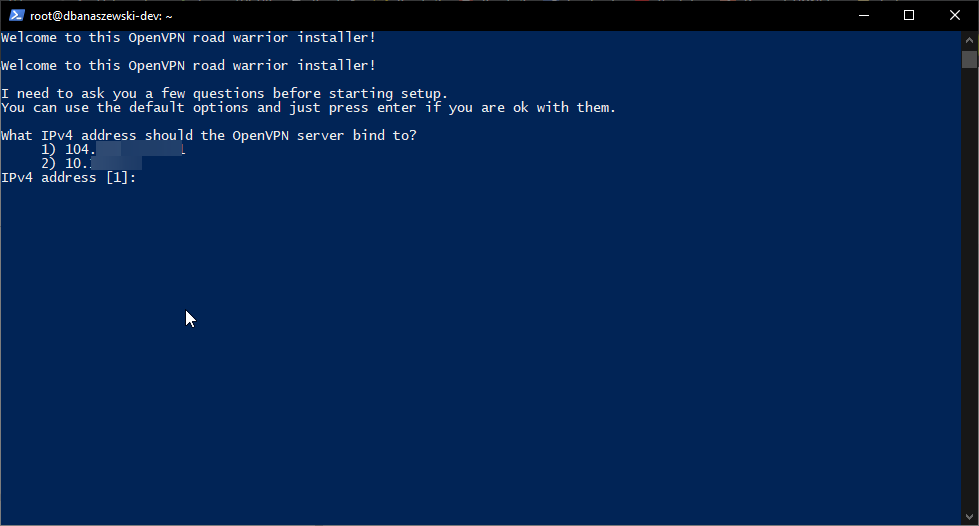

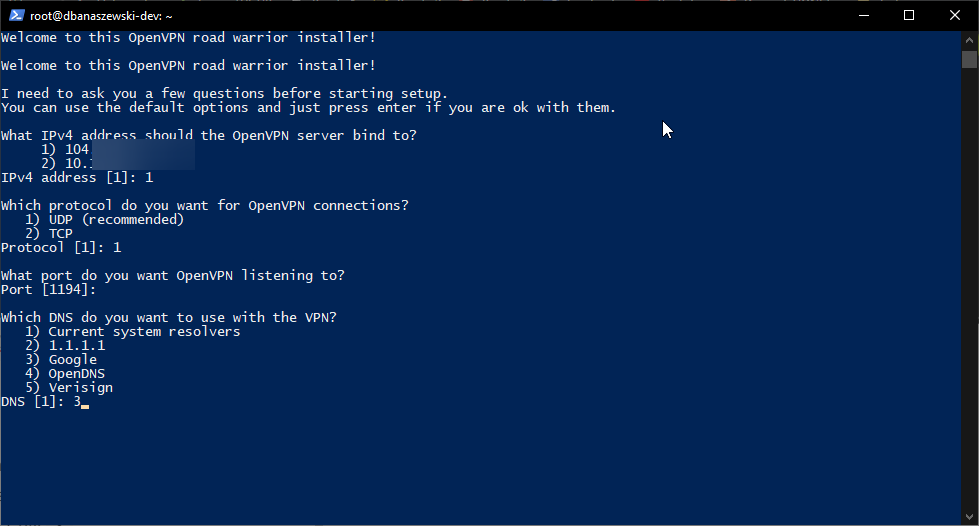

W tym przypadku musimy wybrać adres IP, na którym będzie działał nasz VPN. Zazwyczaj będziesz posiadać jeden adres IP, więc możesz nie zauważyć tego ekranu.

DBanaszewski | 2019-11-09 14:16:48 UTC | #1

VPN - tunel, przez który płynie ruch w ramach sieci prywatnej pomiędzy klientami końcowymi za pośrednictwem publicznej sieci (takiej jak Internet) w taki sposób, że węzły tej sieci są przezroczyste dla przesyłanych w ten sposób pakietów. Można opcjonalnie kompresować lub szyfrować przesyłane dane w celu zapewnienia lepszej jakości lub większego poziomu bezpieczeństwa.

Źródło: wikipedia.org

Wystarczy najtańszy VPS, najlepiej jakby był dość blisko użytkownika.

Możemy wybrać VPS PL 2GB (pssst… z kodem dbanaszewski.pl 12% taniej). Na serwerze najlepiej byłoby, aby systemem operacyjnym był Ubuntu w wersji 18.04.

Cóż… Instalacja jest skomplikowana i…

NIE! Dzięki pewnemu użytkownikowi Githuba (Nyr) możemy to zrobić bardzo prosto i intuicyjnie!

Zaloguj się do VPSa przy użyciu konta, które ma pełne uprawnienia (root lub użytkownik z sudo).

Wpisujemy podaną poniżej komendę:

wget https://raw.githubusercontent.com/Nyr/openvpn-install/master/openvpn-install.sh && sudo bash openvpn-install.sh

Klikamy Enter i lecimy dalej!

Instalator OpenVPN włączył się.

W tym przypadku musimy wybrać adres IP, na którym będzie działał nasz VPN. Zazwyczaj będziesz posiadać jeden adres IP, więc możesz nie zauważyć tego ekranu.

Ja wybieram 1, klikam Enter i lecimy dalej!

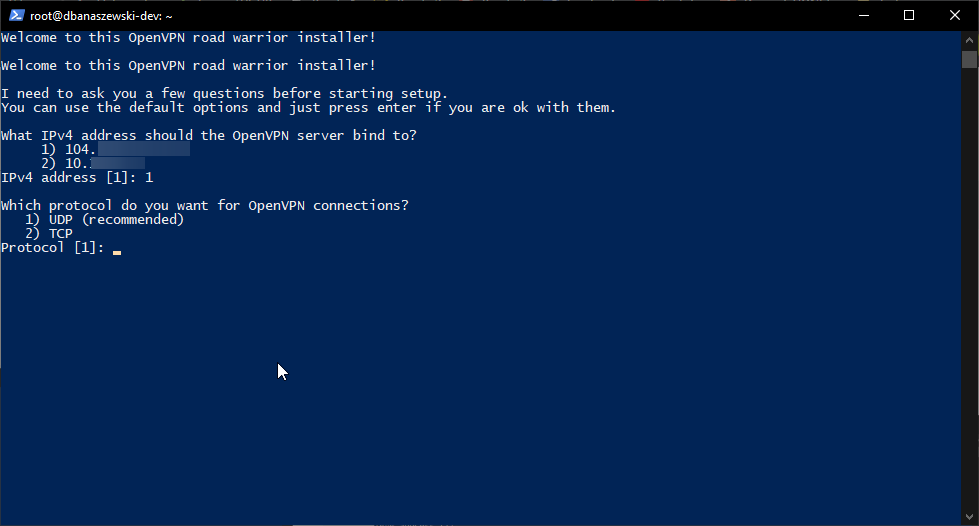

Instalator prosi nas o wybranie protokołu, który będzie używany do serwowania VPNa. Zalecane jest wybranie UDP.

Wybieramy 1 i klikamy Enter.

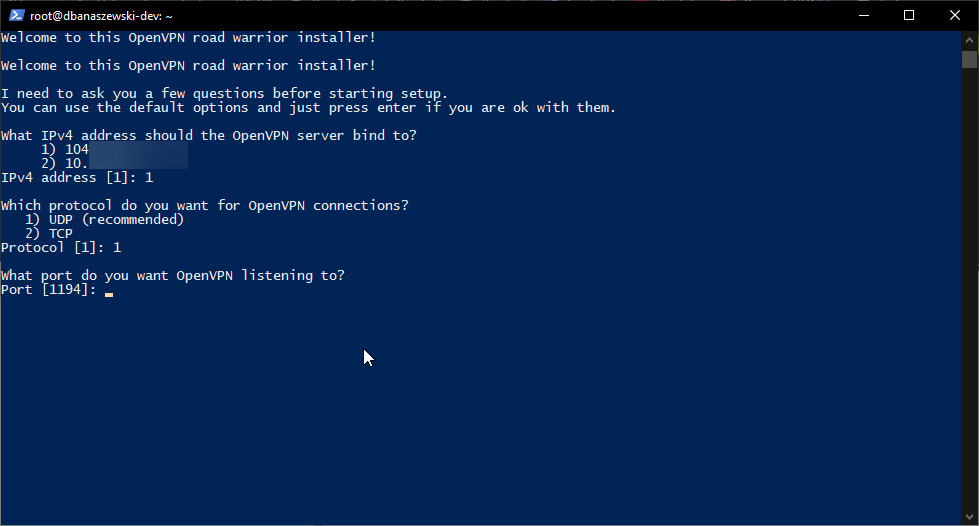

Instalator pyta nas o port, jaki będzie używany przez serwer OpenVPN.

Możemy zostawić domyślny, ja również tak zrobię.

Klikamy tylko Enter.

Instalator pyta nas, jakich DNSów chcemy używać w naszej prywatnej sieci.

Możemy zostawić domyślną opcję, czyli skorzystamy z ustawionych już DNS na VPSie. Ja wybiorę DNSy od Google, czyli 3.

Wybieramy DNSy/zostawiamy domyślnie i klikamy Enter.

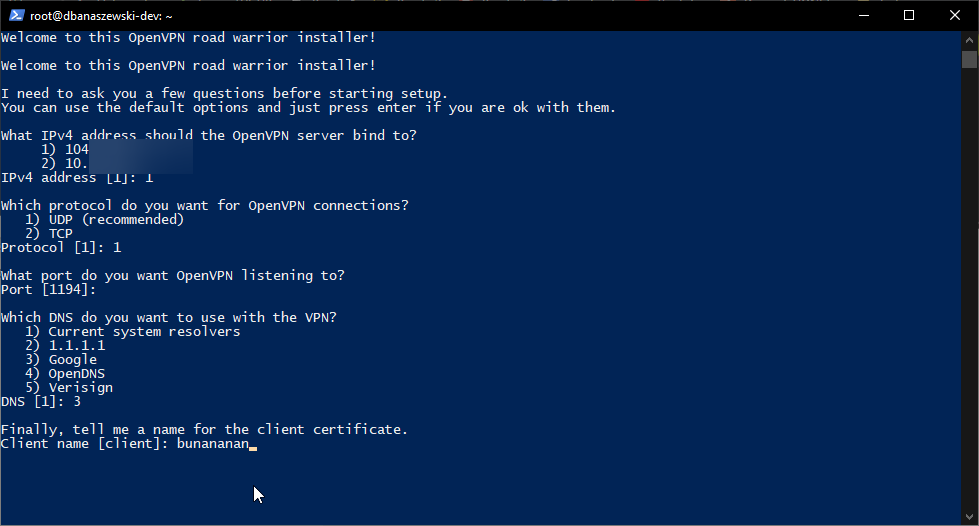

Instalator pyta się nas o nazwę dla pliku klienta VPNa. Możemy podać naprawdę dowolną nazwę.

Wpisujemy nazwę/zostawiamy domyślną nazwę i klikamy Enter.

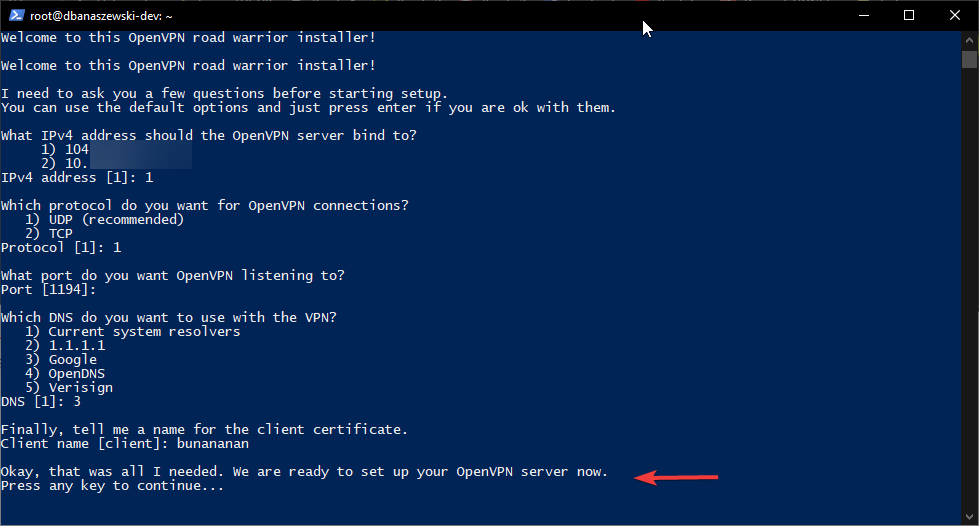

Instalator zatrzymuje się na chwilkę i oczekuje na dowolny przycisk.

To ostatni krok przed instalacją.

Klikamy np. Enter. Nie polecam klikać guzika od wyłączania komputera ![]()

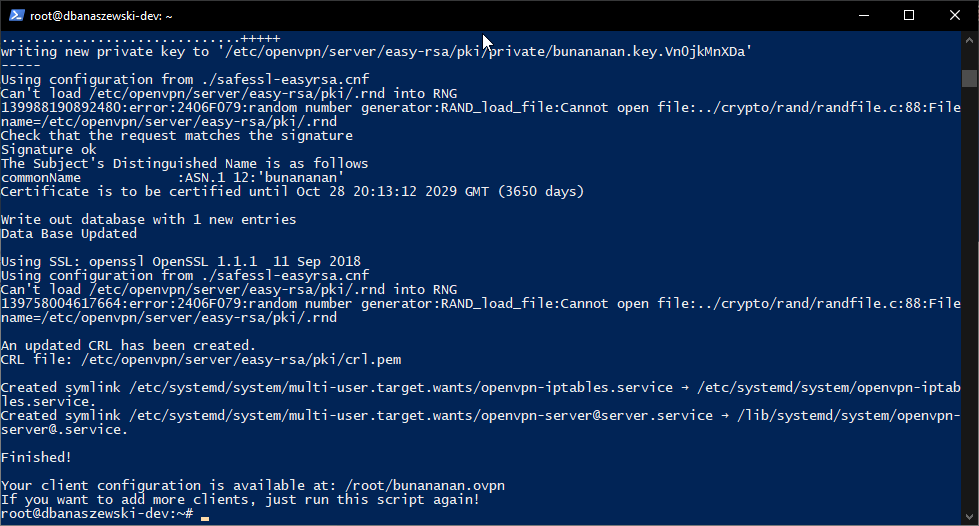

Coś tam się przewija, przewija i nagle się zatrzymuje.

No i po stronie serwera byłoby to na tyle.

Udało Ci się zainstalować serwer OpenVPN na VPSie.

Teraz przydałoby się podłączyć do VPNa z np. komputera.

Teraz, na własnym komputerze (czy gdziekolwiek, gdzie chcesz używać tego VPNa), zainstaluj klienta OpenVPN w wersji Community.

Aplikację możesz pobrać stąd.

Ja skorzystam z wersji na Windows 10.

Instalacja jest dość prosta, pominę to.

Po przeklikaniu, powinniśmy zobaczyć przynajmniej jedną rzecz z tych dwóch.

Jeżeli nie masz ikonki komputera z kłódką, uruchom OpenVPN GUI.

Założę, że posiadasz swój plik klienta wygenerowany przez instalator.

Wygląda on podobnie do tego:

Jak masz, to dobrze.

Jak nie, to ściągnij ten plik z VPSa przy pomocy np. WinSCP.

Teraz musimy uruchomić VPNa przy pomocy tego naszego pliczku.

Wejdź na dysk, gdzie został zainstalowany klient OpenVPN.

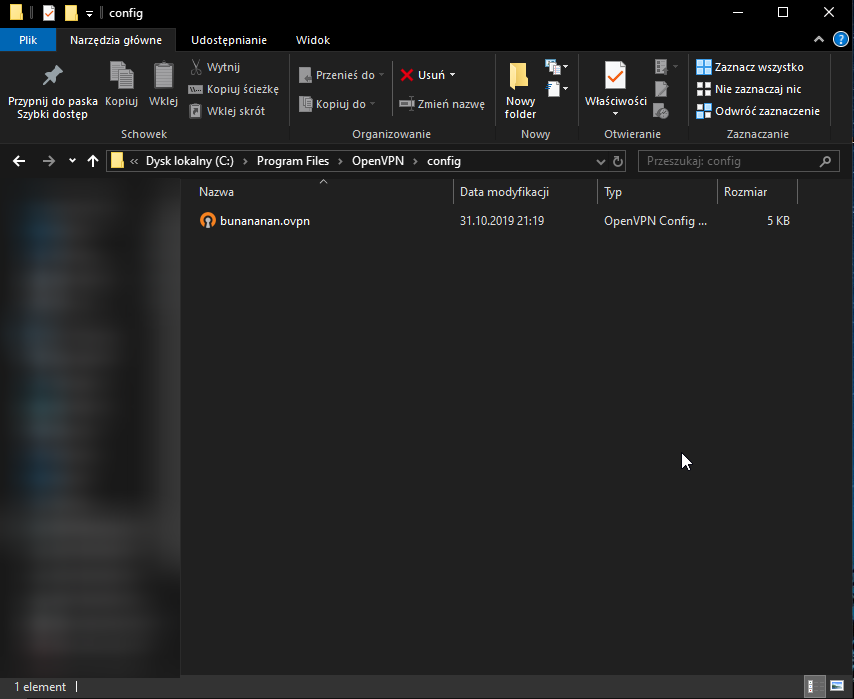

Jeżeli zainstalowałeś to na C, przejdź do folderu C:\Program Files\OpenVPN\config. Dla innego dysku będzie to bardzo podobna lokalizacja, ale zamiast C, będzie inna literka.

Do tego folderu przenieś ten nasz plik .ovpn.

Jeżeli zostaniesz poproszony o zatwierdzenie akcji przez administratora (UAC), potwierdź.

Przeniosłeś już plik?

Jeżeli nie zepsułeś czegoś w powyższych krokach, to jesteśmy prawie na finishu.

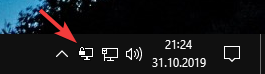

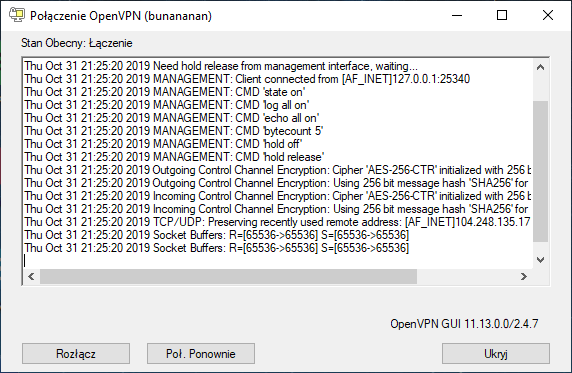

Kliknij na tą ikonkę dwa razy, dopóki nie pojawi się takie okienko:

Coś tam zacznie latać, przewijać się.

Jeżeli okienko zniknie, a nasza ikona zrobi się taka:  , to jest bardzo dobrze. Udało Ci się połączyć do VPNa!

, to jest bardzo dobrze. Udało Ci się połączyć do VPNa!

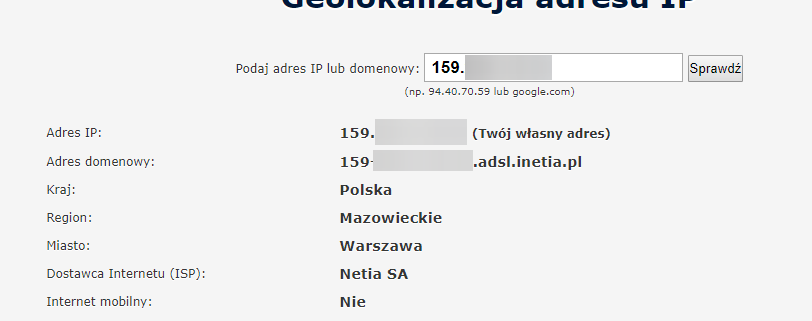

Sprawdzimy, czy VPN działa poprawnie.

Wystarczy do tego jakaś stronka WWW do sprawdzania IP.

Oto rezultat z VPNem:

Rezultat bez VPNa:

Jak tak, to zostaw serduszko :heart:

Jak nie, napisz niżej co poszło nie tak (i tak liczę na :heart:).

Jeżeli widzisz jakieś błędy to podrzuć mi informację, a ja chętnie to naprawię :heart:

Poradnik miesiąca: październik 2019

Poradnik miesiąca: październik 2019NoName_1000 | 2019-10-31 20:58:13 UTC | #2

Serwer działa ale nie w 100%. Połączenia oparte na HTTP przechodzą przez serwer i mają IP serwera. Połączenia takie jak serwer minecraft czy większość rzeczy działających na protokole UDP nie są przepuszczane przez serwer VPN tylko normalnie przez sieć.

DBanaszewski | 2019-10-31 21:08:47 UTC | #3

Testowane przed chwilą - WSZYSTKIE połączenia są kierowane przez VPNa. Nakazuje to pewna opcja w domyślnej konfiguracji serwera VPN. Jeżeli u Ciebie nie działa, sprawdź, czy serwer DHCP VPNa wysyła adres bramy sieciowej i czy narzuca kierowanie ruchu per VPN.

Od siebie dodam, że w ten sposób udało mi się zrobić LAN over WAN - np. mogę postawić serwer MC/CSGO na wewnętrznym adresie IP VPNa i będzie prawidłowo działać (testowane).

Z resztą chodzi tu o ochronę m.in. w publicznych hotspotach, gdzie każdy może wszystko zobaczyć. OpenVPN nie jest domyślnie przystosowany do gier, ale można z nim potańczyć i zobaczyć.

Jakub | 2019-11-01 08:04:34 UTC | #4

Wszystko co bunana zawsze dobre

Polecam ![]()

Nieznajomy11 | 2019-11-01 11:34:10 UTC | #5

[quote=”NoName_1000, post:2, topic:12519”]

Połączenia takie jak serwer minecraft czy większość rzeczy działających na protokole UDP nie są przepuszczane przez serwer VPN tylko normalnie przez sieć.

[/quote]

Protokół Minecraft korzysta z TCP. Chyba że mówimy o bedrocku. ![]()

Mam od dawna postawiony VPN na OpenVPN i jak najbardziej mam zmieniony adres, gdy z niego korzystam czy to do przeglądania stron, czy to do Minecraft.

[quote=”DBanaszewski, post:1, topic:12519”]

Jeżeli zainstalowałeś to na C , przejdź do folderu C:\Program Files\OpenVPN\config . Dla innego dysku będzie to bardzo podobna lokalizacja, ale zamiast C , będzie inna literka.

[/quote]

A co jeśli mój openvpn jest w /usr/sbin/openvpn. Pomocy nie mogę przejść do folderu który podałeś i nawet literek żadnych nie mam. :worried:

DBanaszewski | 2019-11-01 15:56:03 UTC | #6

[quote=”DBanaszewski, post:1, topic:12519”]

Ja skorzystam z wersji na Windows 10.

[/quote]

Krok 10 mówi nam o tym, że będzie Windows ![]()

LinGruby | 2019-11-02 02:06:56 UTC | #7

[quote=”DBanaszewski, post:1, topic:12519”]

[/quote]

plik .ovpn jest generowany dla danego usera przez serwer i max w darmowej wersji można tylko 2 takich utworzyć…

acz osobiście polecam jak ktoś bardzo chce OpenVPN ( który jest wolniejszy od WrieGuard ) może postawić openvpn-as

https://openvpn.net/vpn-server-resources/installing-openvpn-access-server-on-a-linux-system/

https://openvpn.net/vpn-software-packages/

po postawieniu serwera można łączyć się z nim przez przeglądarkę…

ale jw. wspomniałem OpenVPN jest wolniejszy od WireGuard o jakieś 20-30% z tego co zdążyłem porównać siedząc na OVPN dość długo i teraz na WireGuard…

no ale mamy wolność wyboru ;-)

DBanaszewski | 2019-11-02 06:35:55 UTC | #8

[quote=”LinGruby, post:7, topic:12519”]

plik .ovpn jest generowany dla danego usera przez serwer i max w darmowej wersji można tylko 2 takich utworzyć…

[/quote]

Nie jest to prawda.

Ten poradnik powstał w oparciu o bezpłatną wersję otwartoźródłową, bez limitu użytkowników*.

* - limit jest zależny od pojemności sieci (OpenVPN pozwala na ok. 65534 (-2 adresy, bo adres broadcast i adres sieci) - klasa B lub CIDR /16). Na więcej nie pozwoli nam sam kernel Linuxa.

LinGruby | 2019-11-03 19:24:38 UTC | #9

nigdy nie udało mi się więcej połączyć jak tylko 2-óch użytkowników naraz a na liście miałem ich ok. 10-ciu

[quote=”LinGruby, post:7, topic:12519”]

można tylko 2 takich utworzyć…

[/quote]

w sensie połączyć…

DBanaszewski | 2019-11-03 19:42:13 UTC | #10

Obecnie, OpenVPN robi mi za sieć LAN, do której jest podłączone (w tej chwili) 6 komputerów.

Prawda, jest limit 2 użytkowników, ale w wersji OpenVPN Access.

W wersji OpenVPN Community nie ma limitów nałożonych przez samą aplikację.

LinGruby | 2019-11-03 19:57:01 UTC | #11

no to widać coś się zmieniło odkąd przestałem korzystać…

FairGames | 2019-11-08 18:00:57 UTC | #12

Są 2 wersje OpenVPN, użyta w poradniku wersja to community i z tego co wiem nie posiada ograniczeń ilości userów. Prędkość jest zależna od konfiguracji, bo jeżeli wybierzesz mocniejsze kodowanie to dłużej idze pakiet…

pazdzioch | 2020-02-26 11:40:33 UTC | #13

Witam, postawiłem serwer na VPS, połączyłem sie w w lapku do serwera, utworzyłem kolejny plik .ovpn ponownie odpliłem na kolejnym lapku, ale jak teraz sie dostac do jaego zasobów ? jak sprawdzic w konsoli, jaki klient dostał wewnetrzny IP z puli 10.8.0.? , oraz jak na stałe przypisac konretny IP ?

pazdzioch | 2020-02-26 11:48:18 UTC | #14

oraz czy mozna dodac do nowego uzytkownika hasło ?

DBanaszewski | 2020-02-26 14:25:39 UTC | #15

Hasło nie jest nadawane i nie da się nadać, ponieważ tym “hasłem” jest certyfikat generowany dla każdego inny (lecz z tym samym CA).

[quote=”pazdzioch, post:13, topic:12519”]

jak na stałe przypisac konretny IP

[/quote]

Adres IP jest przyznawany na 1 rok przez DHCP, myślę, że wystarczy :stuckouttongue:

Ogólnie te adresy są i tak już przypisane na stałe w pliku konfiguracyjnym OpenVPN, więc po tym 1 roku dalej będą one takie same.

[quote=”pazdzioch, post:13, topic:12519”]

jak sprawdzic w konsoli, jaki klient dostał wewnetrzny IP z puli 10.8.0.?

[/quote]

sudo cat /etc/openvpn/server/ipp.txt

Wyświetli to nam nazwy klientów i ich adresy IP.

[quote=”pazdzioch, post:13, topic:12519”]

ale jak teraz sie dostac do jaego zasobów ?

[/quote]

Jeżeli jest to komputer z Windowsem, sieć należy ustawić na sieć prywatną.

Następnie można zrobić np. udział sieciowy - na drugim komputerze można dołączyć do tego udziału i korzystać z danych, które znajdują się na innym komputerze :slight_smile:

pazdzioch | 2020-02-26 14:56:36 UTC | #16

Dzięki za szybką odpowiedz :slight_smile: Generalnie próbuje połączyc sie z serwerem na routerze z OpenWrt a dokładniej z Gargoyle, tam zestawia się klienta VPN własnie na certyfikatach, wklejam, zapisuje ale nie łączy z VPNem, muszę to rozgryźc

blackerpro | 2020-04-12 20:51:42 UTC | #17

Czy jest opcja zainstalowania tego na ubuntu 16.04?

DBanaszewski | 2020-04-12 20:53:01 UTC | #18

Nie, sam skrypt blokuje taką możliwość. Zaktualizuj system z 16.04 do 18.04, łap poradnik:

https://forum.lvlup.pro/t/upgrade-ubuntu-16-04-do-18-04/8446

mcheir | 2020-04-20 04:15:04 UTC | #19

Czy to jest dobry sposób na korzystanie z vps na telefonie? Wkurzają mnie reklamy, które uniemożliwiają wręcz korzystanie z niektórych stron. Korzystałabym tylko na androidzie, nie mam tutaj root.

Jakub | 2020-04-20 06:16:18 UTC | #20

tak,

stawiasz openvpna na vpsie, pobierasz apke na telefon https://play.google.com/store/apps/details?id=de.blinkt.openvpn&hl=pl i się łączysz

DBanaszewski | 2020-04-20 06:24:20 UTC | #21

[quote=”mcheir, post:19, topic:12519”]

Wkurzają mnie reklamy

[/quote]

Pamiętaj, że VPN nie zablokuje reklam.

Ja polecam instalację oficjalnej aplikacji: https://play.google.com/store/apps/details?id=net.openvpn.openvpn

LinGruby | 2020-04-20 06:44:54 UTC | #22

[quote=”mcheir, post:19, topic:12519”]

Wkurzają mnie reklamy

[/quote]

bez root‘a na smartphone to nie robota ( a jak masz ) to instalujesz AdAway i masz zero reklam mało tego że w przeglądarce to jeszcze w niektórych aplikacjach…

no ale każdy robi root‘a na własne ryzyko ( bo w jednych da radę bez problemów, a w innych można uceglić telefon ) a szczegóły to na XDA czy dany model da radę ;-)

Krop | 2020-07-25 14:57:49 UTC | #23

Po zainstalowaniu VPNa i uruchomieniu go normalnie się łączę, lecz nie mam możliwości pingowania oraz wejścia na żadną stronę:

Logi z klienta

Sat Jul 25 16:54:41 2020 OpenVPN 2.4.9 x8664-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Apr 16 2020

Sat Jul 25 16:54:41 2020 Windows version 6.2 (Windows 8 or greater) 64bit

Sat Jul 25 16:54:41 2020 library versions: OpenSSL 1.1.1f 31 Mar 2020, LZO 2.10

Enter Management Password:

Sat Jul 25 16:54:41 2020 MANAGEMENT: TCP Socket listening on [AFINET]127.0.0.1:25340

Sat Jul 25 16:54:41 2020 Need hold release from management interface, waiting…

Sat Jul 25 16:54:42 2020 MANAGEMENT: Client connected from [AFINET]127.0.0.1:25340

Sat Jul 25 16:54:42 2020 MANAGEMENT: CMD ‘state on’

Sat Jul 25 16:54:42 2020 MANAGEMENT: CMD ‘log all on’

Sat Jul 25 16:54:42 2020 MANAGEMENT: CMD ‘echo all on’

Sat Jul 25 16:54:42 2020 MANAGEMENT: CMD ‘bytecount 5’

Sat Jul 25 16:54:42 2020 MANAGEMENT: CMD ‘hold off’

Sat Jul 25 16:54:42 2020 MANAGEMENT: CMD ‘hold release’

Sat Jul 25 16:54:42 2020 Outgoing Control Channel Encryption: Cipher ‘AES-256-CTR’ initialized with 256 bit key

Sat Jul 25 16:54:42 2020 Outgoing Control Channel Encryption: Using 256 bit message hash ‘SHA256’ for HMAC authentication

Sat Jul 25 16:54:42 2020 Incoming Control Channel Encryption: Cipher ‘AES-256-CTR’ initialized with 256 bit key

Sat Jul 25 16:54:42 2020 Incoming Control Channel Encryption: Using 256 bit message hash ‘SHA256’ for HMAC authentication

Sat Jul 25 16:54:42 2020 TCP/UDP: Preserving recently used remote address: [AFINET]51.83.149.203:1194

Sat Jul 25 16:54:42 2020 Socket Buffers: R=[65536->65536] S=[65536->65536]

Sat Jul 25 16:54:42 2020 UDP link local: (not bound)

Sat Jul 25 16:54:42 2020 UDP link remote: [AFINET]51.83.149.203:1194

Sat Jul 25 16:54:42 2020 MANAGEMENT: >STATE:1595688882,WAIT,,,,,,

Sat Jul 25 16:54:42 2020 MANAGEMENT: >STATE:1595688882,AUTH,,,,,,

Sat Jul 25 16:54:42 2020 TLS: Initial packet from [AFINET]51.83.149.203:1194, sid=4b6af722 d526c7aa

Sat Jul 25 16:54:42 2020 VERIFY OK: depth=1, CN=ChangeMe

Sat Jul 25 16:54:42 2020 VERIFY KU OK

Sat Jul 25 16:54:42 2020 Validating certificate extended key usage

Sat Jul 25 16:54:42 2020 ++ Certificate has EKU (str) TLS Web Server Authentication, expects TLS Web Server Authentication

Sat Jul 25 16:54:42 2020 VERIFY EKU OK

Sat Jul 25 16:54:42 2020 VERIFY OK: depth=0, CN=server

Sat Jul 25 16:54:42 2020 Control Channel: TLSv1.3, cipher TLSv1.3 TLSAES256GCMSHA384, 2048 bit RSA

Sat Jul 25 16:54:42 2020 [server] Peer Connection Initiated with [AFINET]51.83.149.203:1194

Sat Jul 25 16:54:43 2020 MANAGEMENT: >STATE:1595688883,GETCONFIG,,,,,,

Sat Jul 25 16:54:43 2020 SENT CONTROL [server]: ‘PUSHREQUEST’ (status=1)

Sat Jul 25 16:54:43 2020 PUSH: Received control message: ‘PUSHREPLY,redirect-gateway def1 bypass-dhcp,dhcp-option DNS 8.8.8.8,dhcp-option DNS 8.8.4.4,route-gateway 10.8.0.1,topology subnet,ping 10,ping-restart 120,ifconfig 10.8.0.2 255.255.255.0,peer-id 0,cipher AES-256-GCM’

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: timers and/or timeouts modified

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: –ifconfig/up options modified

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: route options modified

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: route-related options modified

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: –ip-win32 and/or –dhcp-option options modified

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: peer-id set

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: adjusting linkmtu to 1624

Sat Jul 25 16:54:43 2020 OPTIONS IMPORT: data channel crypto options modified

Sat Jul 25 16:54:43 2020 Data Channel: using negotiated cipher ‘AES-256-GCM’

Sat Jul 25 16:54:43 2020 Outgoing Data Channel: Cipher ‘AES-256-GCM’ initialized with 256 bit key

Sat Jul 25 16:54:43 2020 Incoming Data Channel: Cipher ‘AES-256-GCM’ initialized with 256 bit key

Sat Jul 25 16:54:43 2020 interactive service msgchannel=0

Sat Jul 25 16:54:43 2020 ROUTEGATEWAY 192.168.0.1/255.255.255.0 I=16 HWADDR=f0:76:1c:a4:2e:a5

Sat Jul 25 16:54:43 2020 opentun

Sat Jul 25 16:54:43 2020 TAP-WIN32 device [Połączenie lokalne] opened: \.\Global{F829018D-9E1C-44BB-9D1A-E2EF443AF3DE}.tap

Sat Jul 25 16:54:43 2020 TAP-Windows Driver Version 9.24

Sat Jul 25 16:54:43 2020 Set TAP-Windows TUN subnet mode network/local/netmask = 10.8.0.0/10.8.0.2/255.255.255.0 [SUCCEEDED]

Sat Jul 25 16:54:43 2020 Notified TAP-Windows driver to set a DHCP IP/netmask of 10.8.0.2/255.255.255.0 on interface {F829018D-9E1C-44BB-9D1A-E2EF443AF3DE} [DHCP-serv: 10.8.0.254, lease-time: 31536000]

Sat Jul 25 16:54:43 2020 Successful ARP Flush on interface [18] {F829018D-9E1C-44BB-9D1A-E2EF443AF3DE}

Sat Jul 25 16:54:43 2020 MANAGEMENT: >STATE:1595688883,ASSIGNIP,,10.8.0.2,,,,

Sat Jul 25 16:54:43 2020 BlockDNS: WFP engine opened

Sat Jul 25 16:54:43 2020 BlockDNS: Using existing sublayer

Sat Jul 25 16:54:43 2020 BlockDNS: Added permit filters for exepath

Sat Jul 25 16:54:43 2020 BlockDNS: Added block filters for all interfaces

Sat Jul 25 16:54:43 2020 Block_DNS: Added permit filters for TAP interface

Sat Jul 25 16:54:48 2020 TEST ROUTES: 1/1 succeeded len=0 ret=1 a=0 u/d=up

Sat Jul 25 16:54:48 2020 C:\Windows\system32\route.exe ADD 51.83.149.203 MASK 255.255.255.255 192.168.0.1

Sat Jul 25 16:54:48 2020 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=25 and dwForwardType=4

Sat Jul 25 16:54:48 2020 Route addition via IPAPI succeeded [adaptive]

Sat Jul 25 16:54:48 2020 C:\Windows\system32\route.exe ADD 0.0.0.0 MASK 128.0.0.0 10.8.0.1

Sat Jul 25 16:54:48 2020 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=3 and dwForwardType=4

Sat Jul 25 16:54:48 2020 Route addition via IPAPI succeeded [adaptive]

Sat Jul 25 16:54:48 2020 C:\Windows\system32\route.exe ADD 128.0.0.0 MASK 128.0.0.0 10.8.0.1

Sat Jul 25 16:54:48 2020 ROUTE: CreateIpForwardEntry succeeded with dwForwardMetric1=3 and dwForwardType=4

Sat Jul 25 16:54:48 2020 Route addition via IPAPI succeeded [adaptive]

Sat Jul 25 16:54:48 2020 WARNING: this configuration may cache passwords in memory – use the auth-nocache option to prevent this

Sat Jul 25 16:54:48 2020 Initialization Sequence Completed

Sat Jul 25 16:54:48 2020 MANAGEMENT: >STATE:1595688888,CONNECTED,SUCCESS,10.8.0.2,51.83.149.203,1194,,

DBanaszewski | 2020-07-25 15:40:03 UTC | #24

Wpisz to polecenie (z roota): cat /proc/sys/net/ipv4/ip_forward.

Jeżeli wynik polecenia to 1, forwarding działa, więc przyczyna jest inna.

Jeżeli wynik polecenia to 0, wpisz sysctl -w net.ipv4.ip_forward=1. Następnie zobacz, czy ruch sieciowy już działa.

Krop | 2020-07-25 16:03:00 UTC | #25

Wynik z komendy to 1.

DBanaszewski | 2020-07-25 19:58:20 UTC | #26

Używasz ufw lub/i korzystasz z innych reguł iptables?

Krop | 2020-07-26 06:30:28 UTC | #27

ufw ma status inactive

Aktualnie korzystam z następujących reguł iptables

root@vps12118:~# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT udp – anywhere anywhere udp dpt:openvpn

ACCEPT tcp – ip203.ip-51-83-149.eu anywhere tcp dpt:10011

ACCEPT tcp – localhost anywhere tcp dpt:10011

REJECT tcp – anywhere anywhere #conn src/32 > 111 reject-with tcp-reset

ACCEPT tcp – anywhere anywhere tcp flags:RST/RST limit: avg 2/sec burst 2

DROP tcp – anywhere anywhere tcp flags:RST/RST

ACCEPT tcp – anywhere anywhere ctstate NEW limit: avg 60/sec burst 20

DROP tcp – anywhere anywhere ctstate NEW

tcp – anywhere anywhere tcp dpt:ssh ctstate NEW recent: SET name: DEFAULT side: source mask: 255.255.255.255

DROP tcp – anywhere anywhere tcp dpt:ssh ctstate NEW recent: UPDATE seconds: 60 hit_count: 10 name: DEFAULT side: source mask: 255.255.255.255

DROP tcp – anywhere anywhere tcp dpt:10011

DROP udp – anywhere anywhere udp dpt:10011Chain FORWARD (policy ACCEPT)

target prot opt source destination

ACCEPT all – anywhere anywhere state RELATED,ESTABLISHED

ACCEPT all – 10.8.0.0/24 anywhereChain OUTPUT (policy ACCEPT)

target prot opt source destinationChain port-scanning (0 references)

target prot opt source destination

RETURN tcp – anywhere anywhere tcp flags:FIN,SYN,RST,ACK/RST limit: avg 1/sec burst 2

DROP all – anywhere anywhere

root@vps12118:~#

DBanaszewski | 2020-07-26 16:48:58 UTC | #28

W tych regułach nie widzę nic odnośnie forwardingu ruchu przez VPNa.

Dodaj takie regułki:

iptables -t nat -A POSTROUTING -s 10.8.0.0/24 ! -d 10.8.0.0/24 -j SNAT --to 51.83.149.203

iptables -I INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -s 10.8.0.0/24 -j ACCEPT

iptables -I FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

Przy wyłączaniu VPSa / zablokowaniu ruchu VPN:

iptables -t nat -D POSTROUTING -s 10.8.0.0/24 ! -d 10.8.0.0/24 -j SNAT --to 51.83.149.203

iptables -D INPUT -p udp --dport 1194 -j ACCEPT

iptables -D FORWARD -s 10.8.0.0/24 -j ACCEPT

iptables -D FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPT

UWAGA: te komendy są przeznaczone tylko dla @Krop. U innych, podane regułki nie będą działać.

Krop | 2020-07-27 07:12:58 UTC | #29

Po dodaniu tych regułek, oraz odczekaniu 5-10 minut, aby się zaktualizowały po połączeniu z OpenVPNem wciąż nie można się połączyć z żadną stroną. Co mogę jeszcze zrobić?

lukasz2608s | 2020-10-26 18:44:11 UTC | #31

Na vps z lvlup (POLSKA) to nie działa. zmienia mi tylko ip a lokalizacja zostaje ta gdzie się obecnie znajduję - niemcy.

zaznaczę, że w livenet nie mam tego problemu

Timo | 2020-10-26 18:46:10 UTC | #32

Jest wiele baz geoIP i często lokalizacja IP mocno się pomiędzy nimi różni. Sprawdź w innych bazach.

OVH ma centra danych w wielu krajach i może sobie pożyczać adresy IP. Livenet ma wszystko w Polsce i rejestruje adresy na siebie, więc nie ma problemu z nieaktualnymi krajami.

lukasz2608s | 2020-10-26 19:02:08 UTC | #33

no niestety nie działa

Timo | 2020-10-26 19:09:22 UTC | #34

Ale co nie działa? Wszystko pewnie działa, tylko bazy mają nieaktualne wpisy.

lukasz2608s | 2020-10-26 20:52:07 UTC | #35

No wiec co mam zrobić ?

Timo | 2020-10-26 20:54:13 UTC | #36

Poza tym VPN działa w porządku? Co czegoś konkretnie ci potrzebna lokalizacja IP? Chyba że cię strony źle wykrywają przez to :thinking:

lukasz2608s | 2020-10-26 21:08:53 UTC | #37

No właśnie nie działa tak jak powinien. Odpalając tego openvpna na lvlup zmienia mi tylko IP. Wiec przykładowo wchodząc na YouTube w kartę na czasie mam dalej wszystko po niemiecku. Ale już mając tego samego OpenVPN na livenecie, zmienia mi IP oraz lokalizacje na Wrzosowa gdzieś tam w tarnowskich górach - mniejsza o to. I wchodząc na yt - karta na czasie wszystko mam po polsku.

VPN służy mi głównie do zmiany lokalizacji na Polskę gdy oglądam netflixa (więcej polskich materiałów itp)

Timo | 2020-10-26 21:20:32 UTC | #38

Za dużo chyba z tym nie zrobisz. Jest bardzo dużo różnych baz IP i jedne aktualizują częściej, drugie rzadziej.

Ewentualnie możesz napisać ticket, czy przypadkiem lvlup nie może gdzieś w OVH kliknąć i zmienić lokalizację tego adresu - bazy powinny po kilku dniach / tygodniach / miesiącach zacząć to załapywać. Ale nie obiecuję.

SystemZ | 2020-10-27 19:08:28 UTC | #39

[quote=”Timo, post:38, topic:12519”]

Ewentualnie możesz napisać ticket, czy przypadkiem lvlup nie może gdzieś w OVH kliknąć i zmienić lokalizację tego adresu - bazy powinny po kilku dniach / tygodniach / miesiącach zacząć to załapywać. Ale nie obiecuję.

[/quote]

Niestety, to tak nie działa :confused:

Thomas33 | 2020-10-29 23:16:56 UTC | #40

nie wiem dlaczego ale w necie mi normalnie zmieniało IP,

natomiast na serwerze MC dalej miałem swoje stare

Kicpro | 2020-10-31 20:14:00 UTC | #41

Cześć, jak mogę podpiąć pod ten serwer vpn mój 2 serwer VPS? Chcę ukryć jego IP bo boję się ze moze byc narażony na ataki

KrEdEnS | 2020-10-31 20:34:38 UTC | #42

Nie lepiej zastosować tunel GRE?

Ewentualnie zrobić proxy tylko dla danej usługi?

Kicpro | 2020-10-31 23:57:29 UTC | #43

Myślałem nad tym ale nie wiem jak to zrobić i zadnego poradnika nie znalazłem

pazdzioch | 2021-01-09 23:20:18 UTC | #44

Hej, poradnik bardzo dobry, lecz brakuje mi jednej rzeczy którą chciałbym uzyskac, a mianowicie miec dostęp do sie LAN za routerem na którym jest klient OpenVPN ( router z softem OpenWRT )

Co musiał bym dodac do konfiguracji serwera, siec ma adresację LAN 192.168.1.1.

PippaRandall | 2021-04-20 12:49:45 UTC | #45

Zgodnie z instrukcją wszystko mi się układało, bez żadnych problemów, ale wciąż chodzę na Steam i on myśli, że jestem w Polsce i potrzebuję, żeby mnie zobaczył w USA, bo ceny za gry idą tam. poniżej

KrEdEnS | 2021-04-20 13:49:42 UTC | #46

Pewnie masz serwer zlokalizowany w Polsce, musisz kupić taki ładny, amerykański ![]()

Timo | 2021-04-20 14:10:38 UTC | #47

Jeśli chcesz kupić gry zagranicą bo jest taniej, to możliwe że platforma nie będzie weryfikowała tylko lokalizacji adresu IP, ale też kraj pochodzenia na przykład karty płatniczej.

Dodatkowo omijając VAT (bo zapewne o to chodzi) narażasz się na odpowiedzialność (skarbową?). Tak tylko mówię.

PippaRandall | 2021-04-23 13:19:23 UTC | #48

Elo, chciałem sobie zainstalować vpnka jakiegoś, wpadłem na stronkę https://pl.vpntesting.com i tam są różne opisy vpnów dostepnych za friko - ale chciałem też poszukać innych i wpadłem tutaj i znalazłem tego OpenVPNa Zastanawiam się, dobre to? Czy w ogóle jest jakaś różnica między VPNami? Zanim sobie instalne tego, to wolałbym się właśnie tego dowiedzieć, czy dobry on jest, czy się sprawdza, a może to w ogóle bez znaczenia jaki wybiore? Może takie proste pytania, sorka za to, ale totalnie tego nie ogarniam :p ktoś coś poradzi doradzi?

Timo | 2021-04-23 16:20:49 UTC | #49

Różnica między firmami oferującymi VPN jest głównie jedna. Nie chodzi tutaj o protokoły, które używają (zazwyczaj jest to bowiem konkretny zestaw typu OpenVPN + L2TP itp.), tylko o prywatność. Mogą też być oczywiście różne plany.

Ceny mogą zależeć od limitu transferu, dostępnych prędkości, czy też ilości osób na jednym adresie IP.

Przy używaniu VPN cały Twój ruch przechodzi przez serwer usługodawcy. Jeśli używasz wszędzie https, to owszem dane nie zostaną odczytane przez nieporządane osoby, ale już nawet same adresy IP serwerów do których się łączysz mogą dużo o Tobie powiedzieć.

Polecam ten artykuł na Niebezpieczniku:

https://niebezpiecznik.pl/post/97-vpn-ow-jest-kontrolowanych-przez-23-chinskie-firmy/

NoName_1000 | 2021-04-30 17:28:29 UTC | #50

Na obecną chwilę polecałbym stosowanie WireGuard. OpenVPN jest dosyć wolnym i trudnym w konfiguracji rozwiązaniem oraz często klient OpenVPN na Windows ma problemy z przepuszczaniem całego ruchu przez VPN’a (w moim przypadku tylko po wejściu na strony internetowe rzeczywiście było inne IP, w np. MC czy SSH nadal było moje IP sieci domowej).

Podczas korzystania z WireGuard nie było problemów z przepuszczeniem ruchu innych usług przez VPNa (klient WireGuard jest bardziej dopracowany), zauważyłem przyrost prędkości oraz jest banalna konfiguracja - nie trzeba zastanawiać się i szukać jaka konfiguracja będzie bezpieczna i szybka.