Spróbuj ustawić automatycznego tcpdumpa, o którym wspomniał @Jakub ;)

Jeżeli jesteś ciekaw jak mocno oberwałeś zaloguj się do proxmoxa i tam masz wykres sieci.

xN0MANDx | 2020-04-25 11:36:43 UTC | #1

Witam dzisiaj nagle z teamspeaka wywaliło ludzi. Zostały tylko boty muzyczne (są zainstalowane na tej samej maszynie) i one normalnie mogą wchodzić/wychodzić, serwer działa. Natomiast nie może połączyć żadnego żywego człowieka od tak. Próbowałem restartów i nadal nic. Jakieś pomysły co się stało ? ip: ts.e-craft.pl

Jakub | 2020-04-25 11:33:51 UTC | #2

Cześć,

Jeśli miałeś atak na serwer a stoi on na OVH to bardzo możliwe jest to , że oberwałeś blackholingiem na port serwera.

Polecam ustawić aby przy ataku robił się automatycznie TCPDUMP wtedy będziesz w stanie stwierdzić dokładnie co się dzieje z siecią oraz przesłać ew. próbki ruchu do danego hostingu.

https://forum.lvlup.pro/t/automatyczny-tcpdump-podczas-ataku-ddos-dos/14326

Jeśli możesz podaj na PW adres serwera.

KrEdEnS | 2020-04-25 11:36:15 UTC | #3

Problem niestety znany :( , OVH od pewnego czasu stosuje blackholing, gdy twój serwer oberwie nową “metodą” w tym przypadku port tsa automatycznie cały ruch zostanie wycięty przez OVH na protokole UDP. Oczywiście whitelistowane adresy - czyli OVH (i nie tylko :rofl:) nie są objęte czarną dziurą ![]() dlatego boty weszły jak gdyby nigdy nic.

dlatego boty weszły jak gdyby nigdy nic.

Spróbuj ustawić automatycznego tcpdumpa, o którym wspomniał @Jakub ;)

Jeżeli jesteś ciekaw jak mocno oberwałeś zaloguj się do proxmoxa i tam masz wykres sieci.

PiciuU | 2020-04-27 22:12:29 UTC | #4

Też się podepnę, ten sam problem miałem w ostatnich dniach. Mam nadzieję że OVH szybko się ogarnie i zacznie stosować normalne metody a nie blackholing..

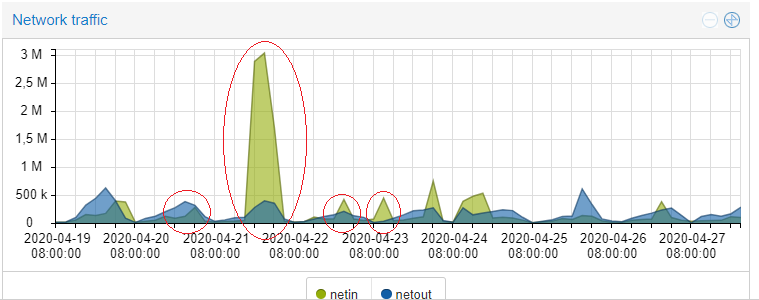

W moim przypadku wygenerowany ruch sieciowy podczas ataków które doprowadziły do odcięcia całego serwera wynosiły tyle

KrEdEnS | 2020-04-28 14:10:49 UTC | #5

@PiciuU gdy vac wykryje atak załącza się mitygacja, także nie ważne jak duży jest atak, i tak poprawne pakiety zostaną odrzucone :)

SystemZ | 2020-04-28 14:52:29 UTC | #6

[quote=”Jakub, post:2, topic:14479”]

blackholingiem na port serwera

[/quote]

[quote=”KrEdEnS, post:3, topic:14479”]

OVH od pewnego czasu stosuje blackholing

[/quote]

Fake news.

Nie wprowadzajcie innych w błąd!

Blackholing to technika gdzie nie można w ogóle dobić się do serwera - ping, tcp, udp - nic totalnie.

W skrócie serwerownia nie przyznaje się do tego adresu i nic do niego nie dociera.

W komendzie ping otrzymujecie wynik że brakuje trasy lub coś w tym stylu.

Nie działa to selektywnie jak to opisujecie.

To z czym można spotkać się ostatnio w OVH (marzec/kwiecień 2020) to zbyt agresywne filtrowanie.

W momencie gdy włączona zostanie mitygacja/scrubbing (czyszczenie ruchu z niepożądanych pakietów) niektóre pakiety które są pożądane mogą być błędnie odczytane jako niepożądane i nie docierają do serwera bo zostają po drodze usunięte. Z moich obserwacji dotyczy to portów UDP.

Inne porty czy usługi na TCP zazwyczaj działają wtedy nadal poprawnie (zależy czy zabrakło Ci zasobów na serwerze), w przypadku TSa wystarczy zerknąć wtedy na query - powinno działać.

Wygląda na to że zawodzi ostatni element ochrony przed serwerem w infrastrukturze sieciowej, z tego co pamiętam nazywają to wewnętrznie “Shield” który wydaje się dostępny tylko w filtrowaniu GAME.

Z pewnością poprawią to za jakiś czas, wydaje mi się że jest to kwestia regułek lub oprogramowania, nie np. brak przepustowości który byłby znacznie większym problemem do rozwiązania.

system | 2020-05-30 15:06:56 UTC | #7

Ten temat został automatycznie zamknięty 32 dni po ostatnim wpisie. Tworzenie nowych odpowiedzi nie jest już możliwe.