Nieznajomy11 | 2021-02-23 13:00:01 UTC | #1

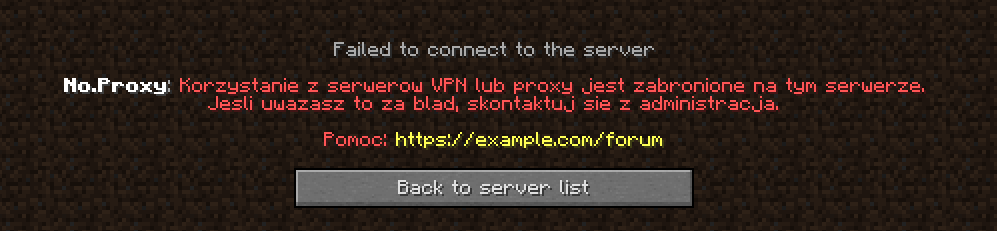

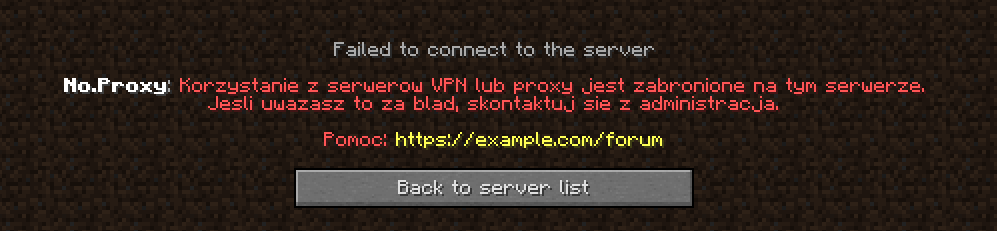

Oferuję usługę ochrony twojego serwera Minecraft/FiveM przed PROXY/VPN, bez kompromisów takich jak duża ilość false-positive, przy zachowaniu wysokiej skuteczności w blokowaniu faktycznie niepożądanych połączeń.

Usługa jest rozliczana za każde zapytanie o informacje dotyczące adresu IP:

| LIMIT DZIENNY ZAPYTAŃ | KOSZT/MSC |

|---|---|

| 10 000 | 5 zł |

| 20 000 | 10 zł |

| 50 000 | 20 zł |

| 100 000 | 30 zł |

| 250 000 | 50 zł |

| 500 000 | 100 zł |

| 1 000 000 | 200 zł |

W skrócie twój wysiłek kończy się na zainstalowaniu wtyczki/skryptu i wpisaniu w konfiguracji klucza prywatnego.

Minecraft (Spigot/Paper/Bungee): noproxy-minecraft

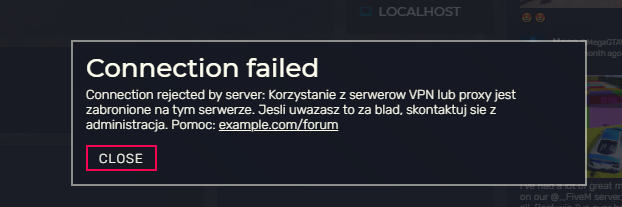

FiveM: okaeri-fivem (noproxy/)

Usługa jest aktywnie używana na dużych serwerach Minecraft z tysiącami unikalnych użytkowników każdego dnia. Ostatni raz jak ręcznie przeanalizowałem logi, to ilość false-positive w ciągu miesiąca wyniosła 5 (słownie: pięć) błędnych wykryć VPN.

Usługę można zintegrować też w dowolny inny sposób, korzystając z API JSON oraz za darmo przetestować, jaki wynik zwraca dla naszego IP na tej stronie.

Usługa jest dostępna na platformie Okaeri. Zarejestruj się już teraz z tego linku:

https://invite.okaeri.eu/LVLUPPRO

Otrzymasz 10 zł gratis przy pierwszym doładowaniu. Dzięki bonusowi jesteś w stanie opłacić dwa dodatkowe miesiące najniższego planu, który spokojnie wystarczy dla niedużych serwerów.

Dodatkowo oferta specjalnie dla zarejestrowanych użytkowników forum LVL UP:

Masz ciekawy projekt, gdzie przydałaby ci się taka usługa? Napisz do mnie wiadomość prywatną, a może uda nam się dogadać na darmowy dostęp w zamian za wzmiankę o usłudze na twojej stronie.

Masz po prostu serwer Minecraft/FiveM i masz problemy z botami/vpn/proxy? Nic nie szkodzi, nadal możesz napisać i otrzymać pierwszy miesiąc testowy gratis. Oferta limitowana. ![]()

Nieznajomy11 | 2020-10-08 09:06:42 UTC | #2

Przykład wykorzystania poza serwerem Minecraft, czyli lista serwerów @kuvus:

MTGmati | 2020-10-08 11:26:35 UTC | #3

Interesująca oferta ![]() przymierzam się.

przymierzam się.

Axerr | 2020-10-08 13:36:43 UTC | #4

No dobrze, ochrona jest przedstawiona jako

Zależnie od ataku takich botów w ciągu sekundy potrafi być nawet kilkaset.

Zakładając, że atak będzie bardzo POTĘŻNY - przykładowo 300cps.

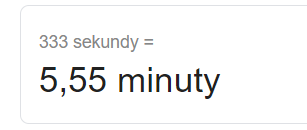

100 000 / 300 = 333,(3)

Cały dzienny limit zostanie wykorzystany w niecałe 6 minut (i to na najdroższym pakiecie).

Sam zamysł jest bardzo interesujący, ale jeżeli chodzi o limit to niezbyt dobrze to wygląda…

Jeżeli się pomyliłem w czymś, mógłbyś sprostować?

Szymonjjay | 2020-10-08 13:55:35 UTC | #5

Jestem pewny, że ta wtyczka (spigot/bungee) zapisuje sobie już wcześniej sprawdzone adresy IP, żeby nie sprawdzać ich kilka razy. Tak więc żeby wyczerpało dzienny limit przy najwyższym pakiecie, każdy ze 100k botów musiałby mieć swoje unikalne IP w co wątpie, bo zazwyczaj boty wbijają z jakiejś puli 2/3k IP, więc nawet najmniejszy pakiet powinien podołać.

Nieznajomy11 | 2020-10-08 15:07:18 UTC | #6

[quote=”Axerr, post:4, topic:16331”]

No dobrze, ochrona jest przedstawiona jako

[/quote]

Należy zwrócić uwagę, że boty to nie tylko zmasowany flood. Znacznie gorsze mogą być “boty” w postaci dodatkowych kont łączących się przez proxy, które podążają za graczem lub po wyznaczonej ścieżce. Jest to szczególny problem na serwerach z rankingami PvP. Taki rodzaj ingerencji może mieć długotrwale negatywne konsekwencje dla graczy i serwera, co jest nieporównywalne do chwilowej niedostępności.

Generalnie ataki wolumetryczne powinny być odpierane jak najwcześniej przed serwerem Minecraft, nic dobrego nie wynika z chwilowego a tym bardziej trwałego zalewania serwera bungee/bukkit połączeniami, nawet jeśli je odrzucamy.

[quote=”Axerr, post:4, topic:16331”]

Cały dzienny limit zostanie wykorzystany w niecałe 6 minut (i to na najdroższym pakiecie).

[/quote]

Obecne pakiety to trochę taki wstęp, zanim pojawią się większe. Jeśli wykorzystasz oficjalną wtyczkę No.Proxy w najnowszej wersji, zależnie od ilości unikalnych adresów IP, z tym pakietem (100K) można się spodziewać ochrony przed ciągłym floodem przez około 1-3h, a może nawet więcej. Z doświadczenia jednak wiem, że w przypadku, gdy atak nie przynosi żadnych efektów, kończy się w ciągu kilku minut. Ataki powyżej 15 minut są rzadkością.

MTGmati | 2020-10-08 15:18:16 UTC | #7

[quote=”Szymonjjay, post:5, topic:16331”]

Jestem pewny, że ta wtyczka (spigot/bungee) zapisuje sobie już wcześniej sprawdzone adresy IP, żeby nie sprawdzać ich kilka razy.

[/quote]

Z tego co wiedzę w repozytorium została wprowadzona poprawka (30 minut temu) która zapisuje zweryfikowane adresy przez 60 sekund.

Axerr | 2020-10-08 15:21:59 UTC | #8

Dobrze.

[quote=”Nieznajomy11, post:6, topic:16331”]

Należy zwrócić uwagę, że boty to nie tylko zmasowany flood. Znacznie gorsze mogą być “boty” w postaci dodatkowych kont łączących się przez proxy, które podążają za graczem lub po wyznaczonej ścieżce.

[/quote]

Rozumiem, że Twoja wtyczka No.Proxy cache’uje już sprawdzone adresy IP, tak?

Co do podążających botów to faktycznie jest to wiele gorsze, ale można to w łatwy sposób zablokować, nawet bez sprawdzania adresu gracza, mam tutaj na myśli czynność wykonywane przez bota oraz pakiety (czasami się zdarza, że bot nie wyśle pakietu który normalny gracz by wysłał i już wiadomo kto jest kim).

Co do projektu to uważam, że jest on bardzo ciekawy i warty uwagi zarówno małych, jak i dużych serwerów.

Jeszcze jedno, co się dzieje po wyczerpaniu limitu dziennego? Wtyczka wpuszcza wszystkich graczy? Blokuje wszystkie połączenia? Jeżeli tak to może być to nieco denerwujące. Zakładając, że większy atak miałby miejsce – wykorzystam limit po czym nie jestem już chroniony. Nie myślałeś nad informacją dla właściciela serwera na zasadzie “Hej! Wykorzystałeś swój limit już X raz. Sugerujemy wykupienie większego planu :)” a dopiero po kilku takich informacjach obcięcie limitu miało by miejsce do faktycznej liczby maksymalnych requestów.

Nieznajomy11 | 2020-10-08 15:26:43 UTC | #9

[quote=”Axerr, post:8, topic:16331”]

Rozumiem, że Twoja wytyczna No.Proxy cache’uje już sprawdzone adresy IP, tak?

[/quote]

Głównym założeniem jest właśnie blokowanie najbardziej szkodliwych użyć vpn/proxy w postaci tworzenia dodatkowych kont do czerpania korzyści, czy to przez automatyczne boty, czy multikonta do zbierania bonusu dla nowych graczy, itd. Najnowsza wersja wtyczki powinna jednak się sprawdzić jako podstawowa ochrona przed nawet floodem, obecny okres cache to trochę kompromis między dobrym widokiem na agresywne adresy po stronie mojego systemu a ograniczeniem wysycania zasobów serwera klienta podczas takiego ataku, co powodowałoby znaczną ilość zapytań.

[quote=”Axerr, post:8, topic:16331”]

Jeszcze jedno, co się dzieje po wyczerpaniu limitu dziennego? Wtyczka wpuszcza wszystkich graczy?

[/quote]

Wtyczka wyświetli jedną linijkę błędu w konsoli, bez blokowania połączenia.

[quote=”Axerr, post:8, topic:16331”]

Nie myślałeś nad informacją dla właściciela serwera na zasadzie “Hej! Wykorzystałeś swój limit już X raz. Sugerujemy wykupienie większego planu :)” a dopiero po kilku takich informacjach obcięcie limitu miało by miejsce do faktycznej liczby maksymalnych requestów.

[/quote]

Niestety uważam, że to się nie sprawdzi. Jeśli ktoś oczekuje od tego rozwiązania ochrony przed floodem, powinien odpowiednio skorzystać z większego pakietu, tak aby mieć zapas.

Wright | 2020-10-08 16:34:18 UTC | #10

https://files.wright.blue/DNZivME0.png

https://files.wright.blue/LKheEaWi.png

![]()

Nieznajomy11 | 2020-10-08 17:10:42 UTC | #11

Sprytna ta Opera. IPv6 wydaje się być bardziej dynamiczne niż się spodziewałem. Postaram się, żeby system reagował szybciej na całkiem nowe ASN tego typu. Na razie wymusiłem ręcznie aktualizację i już powinno działać. ![]()

Nieznajomy11 | 2020-11-09 17:10:43 UTC | #12

Ten temat został automatycznie zamknięty 32 dni po ostatnim wpisie. Tworzenie nowych odpowiedzi nie jest już możliwe.

Nieznajomy11 | 2020-12-24 08:53:08 UTC | #13

Nieznajomy11 | 2020-12-24 09:07:11 UTC | #14

Usługa ciągle działa i powoli znajduje swoich pierwszych klientów. Obecnie około 17 osób przynajmniej przetestowało usługę, a 10 jej aktywnie używa. :sunglasses:

Nieznajomy11 | 2021-01-07 20:26:15 UTC | #15

Uznaliśmy, że to już jest pora i usługa wkroczyła na nowy poziom. Nowiutkie plany z większymi limitami dodane do oferty. :sunglasses:

Są to też najkorzystniejsze cenowo plany, z limitami dziennymi zapytań, kolejno:

- 250,000

- 500,000

- 1,000,000

krfcm | 2021-01-08 03:28:31 UTC | #16

Dla serwerów Minecraft obecnie dużo lepszym rozwiązaniem wydaje mi się Aegis, który raz zakupiony chroni serwer cały czas.

Nieznajomy11 | 2021-01-08 05:44:37 UTC | #17

[quote=”krfcm, post:16, topic:16331”]

dużo lepszym rozwiązaniem wydaje mi się Aegis

[/quote]

Wydaje mi się, że z tego co widziałem, jest to całkiem inne rozwiązanie, do tego nie do końca mające takie same założenia. Jeszcze kiedy dało się je zakupić normalnymi kanałami, było przede wszystkim bardzo inwazyjne, a mimo to, ze względu na naturę swojego działania, było nadal podatne na niezbyt wyrafinowane ataki używane na scenie mc od lat do omijania tego typu “antybotów”. No.Proxy oferuje aktywne filtrowanie większości szkodników po cichu i nie robi sobie niczego z metod, które działają na bardziej pasywne typy oprogramowania.

Podczas gdy wtyczki w kategorii “antybot” czasem to jednorazowy koszt, ich zasada działania, jak i założenia różnią się znacznie. Jeśli tamto rozwiązanie miało też wbudowane “wykrywanie proxy”, oznacza to, że albo korzystało z darmowego API, albo autor płacił ze sprzedaży jednorazowych u jakiegoś dostawcy tego typu usług, co nigdy nie kończy się dobrze, przy spadku przepływu gotówki (z czasem oprogramowanie może stać się częściowo lub całkiem nieużyteczne).

Natomiast co do funkcji samych antybotów w różnych wtyczkach, najczęstszą zasada działania jest zwykły ratelimit, zaimplementowany w ten lub inny sposób, podczas ataku ogranicza się wejście innym graczom - w przypadku No.Proxy, nie ma blokowania wejścia dla wszystkich (lub np. nowych graczy). Takie rzeczy też są szkodliwe, a często nawet nieduża fala botów może powodować włączenie się takich ograniczeń.

Ochrona przed drugą kategorią botów, tą, na której powiedziałbym, że faktycznie skupia się moja usługa, czyli poza graczami korzystającymi z vpn - boty, które pojedynczo lub w niedużych ilościach wykonują jakieś akcje mające działać na niekorzyść serwera, w przypadku wtyczek z jednorazową opłatą rozwiązania to najczęściej jakiegoś rodzaju captcha.

Jak wiemy, takie rzeczy to kompromis między komfortem użytkownika a ochroną, podczas gdy nawet Google (dostawca jednej z największych usług tego typu) porzucił jej klasyczną wersję w postaci przepisywania liter, bo przy możliwościach dzisiejszych algorytmów, komputery stały się lepsze w jej rozwiązywaniu niż użytkownicy.

Do najpopularniejszych w Minecraft należy wybieranie konkretnego itemka z GUI, który się w jakiś sposób różnił lub przepisywanie właśnie tekstu z mapki oraz inne podobne. To dokładnie przełożenie tego, od czego się od chodzi na rzecz bardziej “inteligentnych rozwiązań” bazujących na reputacji/zachowaniu użytkownika na podstawie różnych identyfikatorów. W Minecraft jedynym sensownym tego typu identyfikatorem są adresy IP.

Nic nie stoi na przeszkodzie, żeby w jakiś sposób połączyć oba rozwiązania, gdyż No.Proxy dostarcza w swoich odpowiedziach m.in. różne sugestie: “czy zweryfikować adres”, “czy zablokować adres”. W przypadku, gdy wprowadzimy rozwiązanie typu captcha lub inną weryfikację, mamy szansę jeszcze bardziej docisnąć pasa potencjalnym atakującym, stosunkowo niskim kosztem dla normalnych użytkowników. Wystarczy blokować adresy z block: true a weryfikować, gdy taka sama wartość znajduje się pod własnością verify. Większość prawdziwych graczy nigdy nie zobaczy procesu weryfikacji. Właściwie, to zastanowię się nawet nad wykorzystaniem tego faktu w oficjalnej wtyczce No.Proxy, ale nie jestem jeszcze pewny, czy istnieje realna potrzeba.

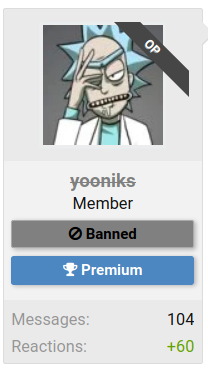

Podsumowując: widziałem ten projekt jakiś czas temu i może moja pamięć jest już słaba lub coś się zmieniło, ale nie byłem w stanie tego zweryfikować, bo autor jest zbanowany z mc-marketu, tak jak wcześniej został wyrzucony ze spigotmc. :laughing:

Jakich czarów by to nie robiło, jakoś mnie to nie przekonuje. Zapamiętałem wtyczkę jako trochę lepiej zaimplementowane wykrywanie “złego” ruchu (swoją drogą jeśli dobrze pamiętam, to oryginalna implementacja należała do kogoś innego i została opublikowana na GitHubie :thinking:), brak fajerwerków, do ominięcia wykorzystując lepsze boty.

Axerr | 2021-01-08 06:23:37 UTC | #18

[quote=”krfcm, post:16, topic:16331”]

Aegis, który raz zakupiony chroni serwer cały czas

[/quote]

i który sprawia, że Twój serwer nie jest już Twój :bezkappy:

krfcm | 2021-01-08 19:56:40 UTC | #19

[quote=”Nieznajomy11, post:17, topic:16331”]

Wydaje mi się, że z tego co widziałem, jest to całkiem inne rozwiązanie, do tego nie do końca mające takie same założenia. Jeszcze kiedy dało się je zakupić normalnymi kanałami, było przede wszystkim bardzo inwazyjne, a mimo to, ze względu na naturę swojego działania, było nadal podatne na niezbyt wyrafinowane ataki używane na scenie mc od lat do omijania tego typu “antybotów”. No.Proxy oferuje aktywne filtrowanie większości szkodników po cichu i nie robi sobie niczego z metod, które działają na bardziej pasywne typy oprogramowania.

Podczas gdy wtyczki w kategorii “antybot” czasem to jednorazowy koszt, ich zasada działania, jak i założenia różnią się znacznie. Jeśli tamto rozwiązanie miało też wbudowane “wykrywanie proxy”, oznacza to, że albo korzystało z darmowego API, albo autor płacił ze sprzedaży jednorazowych u jakiegoś dostawcy tego typu usług, co nigdy nie kończy się dobrze, przy spadku przepływu gotówki (z czasem oprogramowanie może stać się częściowo lub całkiem nieużyteczne).

[/quote]

Zacznijmy od tego, iż aegis nie jest wtyczką tylko forkiem bungeecorda, i owszem masz rację nie koncentruje się na wykrywaniu proxy, mimo to odkąd go używam, ani razu nie miałem problemu z botami.

Plusem aegisa jest integracja z iptables przez co szkodliwe adresy są blokowane już przed samym proxy co w przypadku większej ilości botów znacznie oszczęca cpu.

Co do zarzutu o spadek przepływu gotówki, rozwiązania o których mówisz zazwyczaj dostarczane są przez firmy, w tym przypadku jeśli się nie mylę oferujesz tą usługę jako osoba prywatna co nie daje też żadnej gwarancji, iż nie porzucisz tego projektu bez słowa.

[quote=”Nieznajomy11, post:17, topic:16331”]

Natomiast co do funkcji samych antybotów w różnych wtyczkach, najczęstszą zasada działania jest zwykły ratelimit, zaimplementowany w ten lub inny sposób, podczas ataku ogranicza się wejście innym graczom - w przypadku No.Proxy, nie ma blokowania wejścia dla wszystkich (lub np. nowych graczy). Takie rzeczy też są szkodliwe, a często nawet nieduża fala botów może powodować włączenie się takich ograniczeń.

[/quote]

Wszystko zależy od konfiguracji, część wtyczek polega tylko systemie captch’y natomiast aegis daje sporo możliwości konfiguracji jak ma wyglądać aktywny antybot podczas ataku np. bezpośrednio do lobby możemy wpuścić graczy którzy grali już na serwerze, nowych graczy których ping jest mniejszy niż 60 możemy przekierować na fake serwer na którym będą musieli przykładowo rozwiązać captche oraz zaliczyć drop test.

W przypadku gdy komuś jak np. @Wright uda się ominąć api wszystkie boty dostaną się na serwer.

[quote=”Nieznajomy11, post:17, topic:16331”]

Podsumowując: widziałem ten projekt jakiś czas temu i może moja pamięć jest już słaba lub coś się zmieniło, ale nie byłem w stanie tego zweryfikować, bo autor jest zbanowany z mc-marketu, tak jak wcześniej został wyrzucony ze spigotmc. :laughing:

[/quote]

O banie na mc-markecie nawet nie wiedziałem :stuckouttongue: natomiast ban na spigocie jakoś mnie nie dziwi po ilości pluginów które są stamtąd wyrzucane np. LoneDev twórca ItemsAdder.

[quote=”Axerr, post:18, topic:16331”]

i który sprawia, że Twój serwer nie jest już Twój :bezkappy:

[/quote]

A mógłbyś powiedzieć coś więcej? :smile:

Michall | 2021-01-08 20:20:03 UTC | #20

Sam autor ‘Yooniks’ jest bardzo kontrowersyjną osobą a aegisa na ten czas nie mogę polecić ze względu na bugi które występują i nie są już przez kilka miesięcy naprawiane. Wystarczy tak naprawdę spojrzeć na jego serwer discord a dokładnie kanał ‘bugreports’ :slight_smile:

Wcześniej wspomniane bany na Mc-Market oraz spigocie nie biorą się z niczego bo atakował on serwery innych i wykorzystywał kod innych twórców i sprzedawał jako własny produkt. Na jego kanale również są dostępne filmiki w których reklamuje i próbuje sprzedać różnorakie bypassy na jego własne produkty (Aegis jaki i Spigotguard)

Pomijając punkty podane wyżej jest on reklamowany jako antybot + antyvpn/proxy gdzie ta druga opcja jest nie w pełni działająca a sam support poleca użycie innego pluginu o nazwie GateKeeper.

Nieznajomy11 | 2021-01-09 03:27:36 UTC | #21

[quote=”krfcm, post:19, topic:16331”]

Co do zarzutu o spadek przepływu gotówki, rozwiązania o których mówisz zazwyczaj dostarczane są przez firmy, w tym przypadku jeśli się nie mylę oferujesz tą usługę jako osoba prywatna co nie daje też żadnej gwarancji, iż nie porzucisz tego projektu bez słowa.

[/quote]

Prowadzę działalność gospodarczą, link z wątku prowadzi do strony, gdzie przed rejestracją akceptujesz regulamin, a tam znajdziesz wszystkie dane podmiotu. Można też przejść bezpośrednio na stronę główną i zajrzeć do stopki. No.Proxy to tylko jedna z usług, sama platforma ciągle się rozwija.

Najstarsza usługa istnieje nieprzerwanie od 2018 roku, najstarsza płatna od stycznia 2019 - najpierw w modelu darmowych testów, a od czerwca 2020 już jako pełnoprawny produkt. Chyba nie jest tak źle. :sunglasses:

Generalnie miałem na myśli sytuacje w przypadku gdy autor jakiegoś systemu ochrony z jednorazową płatnością oferuje wykrywanie proxy (co może oznaczać, że pokrywa z nowych transakcji opłaty cykliczne). Jest to trochę taki schemat piramidy finansowej. Nie miałem na myśli dostawców usługi wykrywania.

Nieznajomy11 | 2021-01-22 12:44:56 UTC | #22

Dzięki pomocy @riko.dev byliśmy w stanie dodać również wsparcie FiveM. Gotowy skrypt na GitHubie:

https://github.com/OkaeriPoland/okaeri-fivem/

system | 2021-02-23 12:44:58 UTC | #23

Ten temat został automatycznie zamknięty 32 dni po ostatnim wpisie. Tworzenie nowych odpowiedzi nie jest już możliwe.