xMin3S | 2022-04-28 22:00:46 UTC | #1

Cześć, mam problem z atakami. Ruch jest z Brazylii, USA, Włoch i kilkudziesięciu innych krajów których bym nie chciał. Wycięcie ich w iptables nic nie zmienia - nadal ten ruch jest. Są to serwery CS:GO hostowane na dedyku RISE-GAME-1

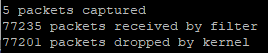

Podsumowanie z uruchomionego tcpdump na porcie 27015 bez graczy online przez 10-15 sekund:

Jak można zapobiec temu?

FairGames | 2022-04-28 22:16:25 UTC | #2

Ataki pochodzą zazwyczaj z botnetów/spoofingu, blokowanie adresów IP na UDP mija się z celem.

TCPDump zbiera wszystkie pakiety które przyjdą na NIC nawet jeżeli zostały odrzucone, więc na nload czy innych narzędziach do monitorowania sieci będziesz widział ten ruch.

SystemZ | 2022-04-28 23:06:38 UTC | #3

Dużo zależy od tego ile tego ruchu jest i jak wpływa na jego działanie.

Czy jest go na tyle, że zużywa całe łącze serwera?

Jeśli jest trochę zapasu to zazwyczaj będzie techniczna możliwość aby ogarnąć to z poziomu serwera dedykowanego w systemie.

Wykresy łącza z panelu OVH z momentu ataku oraz jakiś przykładowy zwykły dzień ataków dla porównania powinny tu pomóc dokonać diagnozy.

xMin3S | 2022-04-29 14:49:05 UTC | #4

Zużycie w nload jest praktycznie zerowe (wacha się między 1-2Mbit/s OUTGOING podczas ataku), a jeśli chodzi o wykres łącza z panelu OVH to nie miałem (aż do teraz) zainstalowanego narzędzia RTM więc aktualnie nie mam żadnych danych (chyba, że można to sprawdzić gdzieś indziej).

xMin3S | 2022-04-30 00:01:40 UTC | #5

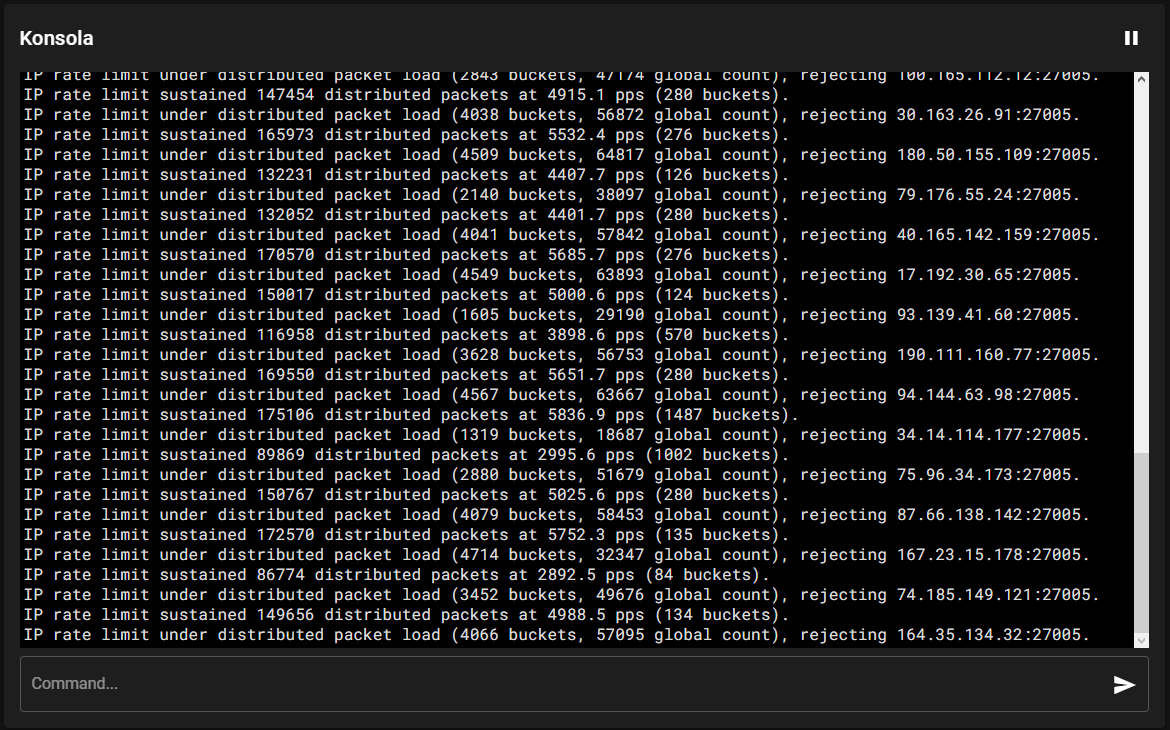

Tak wygląda konsola

SystemZ | 2022-04-30 14:16:57 UTC | #6

Niestety dajesz dość niekompletne dane, ciężko z tego coś ustalić.

Głównie tu zależy jaki masz przyjęty ruch (incoming) a nie jaki wysyłasz (outgoing).

Jeśli miałbym zgadywać to póki co nie wygląda na jakiś typowy atak wolumetryczny tylko na aplikacyjny czyli w teorii przy poprawnych regułach dałoby się go wyciąć z poziomu powiedzmy iptables.

Może przydać się zrzucanie ruchu do pliku w celu diagnozy co jest dokładnie do wycięcia:

https://forum.lvlup.pro/t/automatyczny-tcpdump-podczas-ataku-ddos-dos/14326

Co do OVH, ciekawa sprawa bo faktycznie nie widzę wykresu łącza w panelu OVH ale jest w SYS.

Albo coś pomijam albo coś grubo poszło nie tak przy ich zmianach w panelu klienta.

Takie dane powinny być niezależne od serwera bo zbierane z poziomu ich sprzętu sieciowego “za” serwerem. W innych, nawet tańszych firmach takie coś jest do dyspozycji.

Może udałoby się na surowo to wyciągnąć z API? Warto byłoby sprawdzić.

FairGames | 2022-04-30 14:26:03 UTC | #7

Stwórz ratelimiting na port src 27005 na 5 req/s, powinno wystarczyć dla samego steam’a.

FairGames | 2022-04-30 14:26:54 UTC | #8

Aby zobaczyć wykres aktualnego użycia łącza na danym adresie, sam adres musi być w permanentnej mitygacji i czasem trzeba kilkukrotnie kliknąć statystyki aż do załadowania.

musicgames_tv | 2022-05-05 15:56:03 UTC | #9

Cześć. Skoro ataki są z krajów innych niż Polska, a osoby które grają na twoich serwerach CS:GO są z Polski (?), możesz zablokować ruch z innych krajów. W internecie jest wiele artykułów o tym, zerknij sobie.

system | 2022-06-06 15:56:10 UTC | #10

Ten temat został automatycznie zamknięty 32 dni po ostatnim wpisie. Tworzenie nowych odpowiedzi nie jest już możliwe.